应急响应

日常分析-态感告警

越来越多的企业会部署态势感知,作为监测自己网络安全的一个工具。各大安全厂商也都在努力的发展智能化的态势感知,比如自动封禁IP等。但是对于某些告警,还是需要人结合实际情况进行研判。今天就讲一个小例子。

发现告警

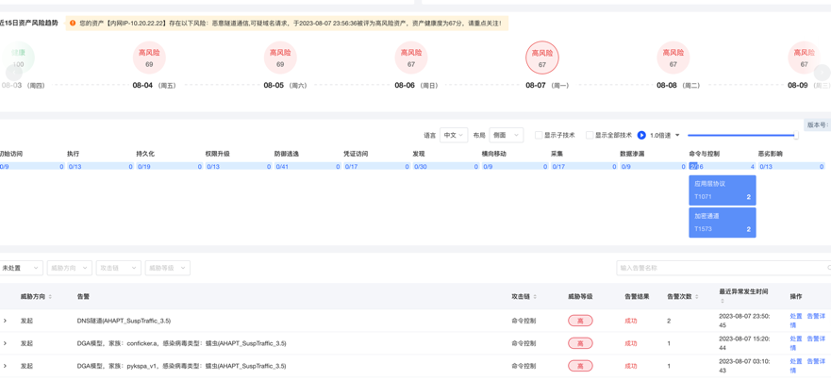

hv前期,张三公司部署了态势感知。李四作为安全人员协助查看态感日志。李四发现,10.20.22.22的IP连续多天向外请求可疑域名

分析处置

发现告警之后,第一时间要冷静,越慌张越容易出错。同时任何时候都不能轻易的下结论:系统被入侵了or是误报。作为安全人员,给出的结论必须是经过严谨的分析,有据可依的。

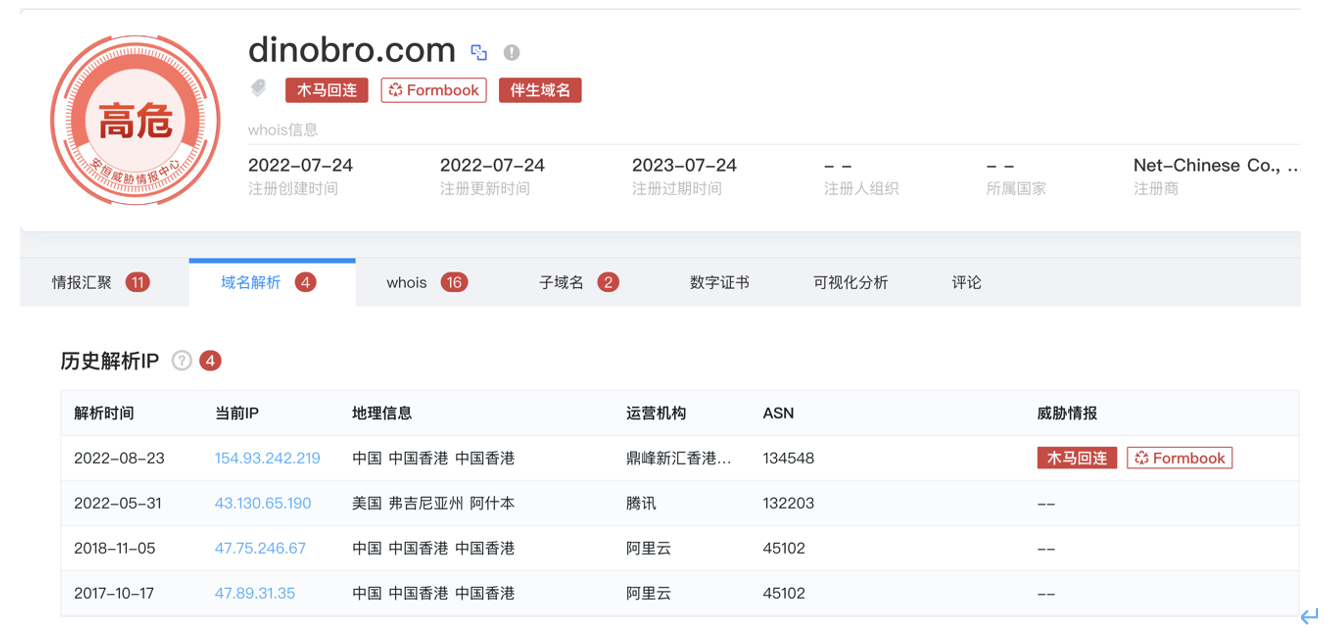

为了 隐私,仅列出部分:向外请求:dinobro.com,请求IP: 154.93.242.219。

首先查询一下态感中显示请求的ip和域名

1 | 向外请求:dinobro.com,请求IP: 154.93.242.219 |

dinobro.com(恶意)

154.93.242.219(恶意)

通过安恒星图查询,发现均为恶意高危资产。类似的域名和请求还有很多很多

被打进来了?

到这里,李四心里也是突突的:一开始就这么大的惊喜。心里波涛汹涌,但是表面云淡风轻,询问张三公司的相关人员:10.20.22.22是什么应用服务器?是否在公网有业务口?如果在公网有业务口,可能这就是案发现场,后期溯源等可作为参考依据;如果没有说明,可能出现内网横向攻击。

在这个过程中,大家一定要不能害羞,不能不好意思。需要知道什么就问什么,需要权限就要权限,这样才可以更好的解决问题。

经询问:10.20.22.22是一个反垃圾邮件网关过滤器。

说到这里,几乎真相大白,但是依旧要经过严谨的验证。

事实真相

仔细查看日志:源IP10.20.22.2 目的IP为10.20.22.21

10.20.22.22为反垃圾邮件网关过滤器,10.20.22.21为邮件服务器

公司邮箱收到邮件,反垃圾邮件网关对其内容进行检查,最终投递给邮件服务器。反垃圾邮件网关过滤器对垃圾邮件中包含了 恶意IP和恶意域名进行了检查,这里会有一个被动解析的动作,是正常业务。但是态势感知无法判断是被动还是主动,它看到的就是内网IP,请求了恶意资产,故而标记告警,实则为误报。

李四到此心里松了一口气,不用通宵加班了~